Fiabilité et Sécurité des Applications

Introduction à la sécurité!

Romuald THION

Semestre printemps 2023-2024 UCBL

Introduction

Objectifs de TIW-FSA

Dans une architecture web 🌐

- Évaluer les risques de sécurité

- Déployer des applications, assurer leur disponibilité

- Déterminer les mesures de sécurité

- Mettre en place un mécanisme d’authentification

- Évaluer la sécurité et limiter les vulnérabilités

Figures of the year 2022

Kaspersky Security Bulletin 2022 Statistics (pdf).

- During the year, 15.37% of internet user computers worldwide experienced at least one Malware-class attack.

- Kaspersky solutions blocked 505,879,385 attacks launched from online resources across the globe.

- 101,612,333 unique malicious URLs triggered Web Anti-Virus components.

- Our Web Anti-Virus blocked 109,183,489 unique malicious objects.

- Ransomware attacks were defeated on the computers of 271,215 unique users.

- During the reporting period, miners attacked 1,392,398 unique users.

- Attempted infections by malware designed to steal money via online access to bank accounts were logged on the devices of 376,742 users.

Définition de la sécurité

Évaluer la sécurité = évaluer un risque

Notion générale de risque, exemples :

- 🚧 Gestion de projet :

- e.g., ne pas livrer, livrer en retard

- ☢️ Sûreté de fonctionnement et des personnes :

- e.g., accident

- 💵 Finance :

- e.g., perte de capital

- 💻 sécurité des systèmes informatiques

- ❓

Définition EBIOS du risque

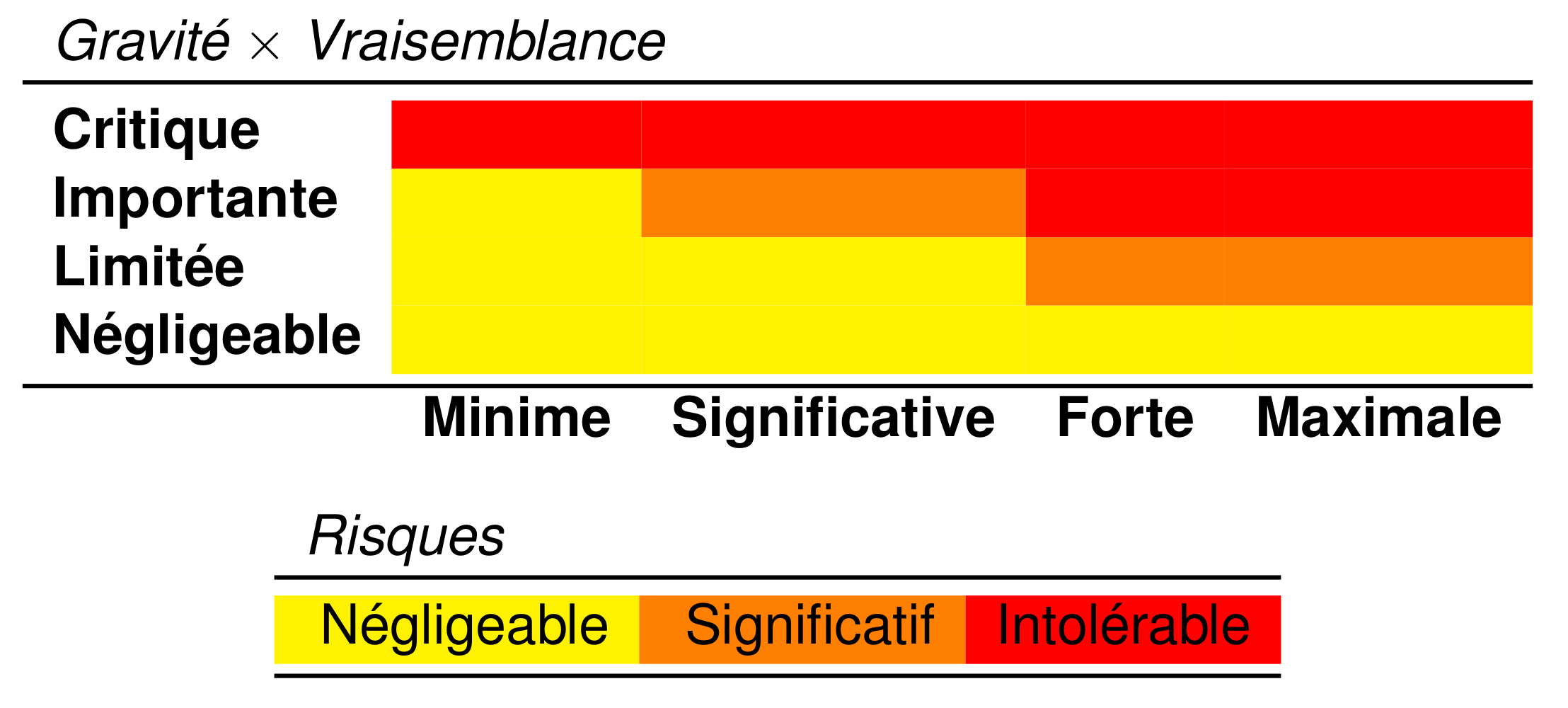

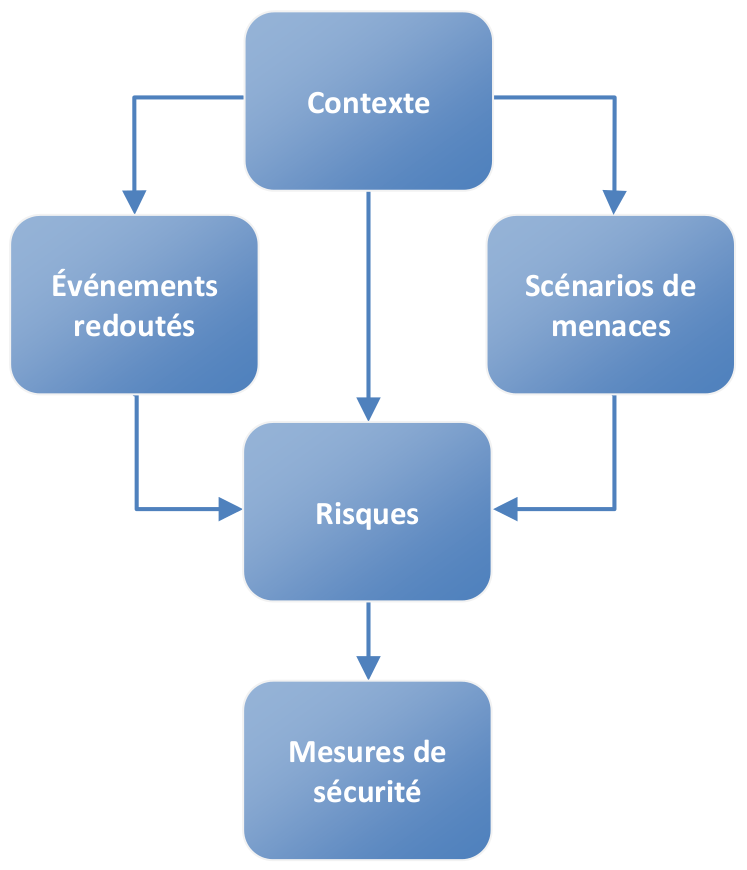

Un risque, au sens de la méthode EBIOS, est le produit de :

- 💣 d’événements redoutés

- mesurés par une gravité

- e.g., négligeable, limitée, importante, critique

- 🎲 de scenarii de menaces

- mesurés par une vraisemblance

- e.g., minime, significative, forte, maximale

L’évaluation du risque

Les métriques CIA, ce qu’on va évaluer :

- 🔒 Confidentiality (confidentialité)

- e.g., public, limité, secret

- ✅ Integrity (intégrité)

- e.g., détectable, maîtrisé, intègre

- ⚙️ Availability (disponibilité)

- e.g., 99.99%

Le traitement du risque

- l’éviter, id est changer de contexte

- le réduire, id est diminuer l’impact ou la vraisemblance (à l’aide de mesures)

- le prendre (voire l’augmenter), id est assumer les conséquences

- le transférer, id est faire assumer la responsabilité, s’assurer

La réduction des risques

- mesures de sécurité cryptographiques

- chiffrement symétrique / asymétrique,

- signature, authentification

- haute-disponibilité

- load-balancing, monitoring

- reprise sur panne

- menaces et vulnérabilités

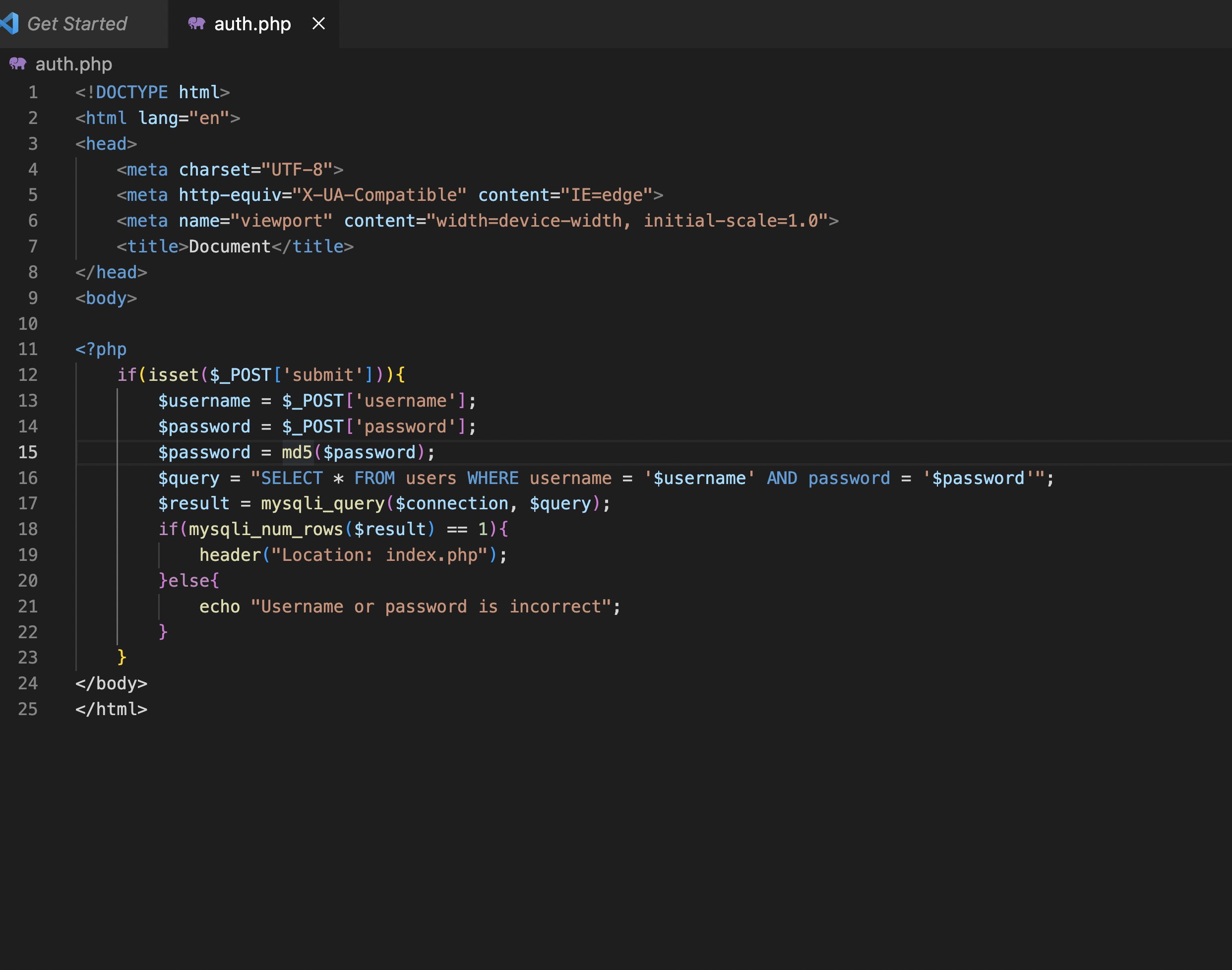

- menaces web : SQLi, CSRF, XSS

- bonnes pratiques pour le code sûr

⚠️ Les mesures techniques, comme la cryptographie, constituent un moyen de traiter les risques en le réduisant. Gare au technosolutionnisme ! ⚠️

Conclusion

Articles 323-1 à 323-8 du code pénal

- Code pénal

- Partie législative

- Livre III : Des crimes et délits contre les biens

- Titre II : Des autres atteintes aux biens

- Chapitre III : Des atteintes aux systèmes de traitement automatisé de données

- Titre II : Des autres atteintes aux biens

- Livre III : Des crimes et délits contre les biens

- Partie législative

Don’t roll your own crypto